آموزش هک و امنیت از صفر تا صد +معرفی 7 نرم افزار برتر هک

کلمه “هکر” برای تعریف برنامه نویسانی استفاده می شود که با سوء استفاده از نقص ها یا نقاط ضعف موجود به قصد اهداف مخرب یا شیطانی، به سیستم های کامپیوتری دسترسی غیر مجاز پیدا می کنند. این فرایند شامل ایجاد الگوریتم هایی است که رمز عبور را می شکند، به شبکه ها نفوذ کرده یا خدمات شبکه را مختل می کند.

بیشتر حملات هکری برای سرقت داده ها یا حساب های بانکی انجام می شود. با این وجود، هک کردن همیشه به قصد تخریب نیست . هک اخلاقی هم وجود دارد که به معنای نفوذ به سیستم امنیتی یک شرکت برای یافتن نقاط ضعف و جلوگیری از نفوذ های بعدی است.

هک اخلاقی این روز ها در حال تبدیل شدن به یک گزینه شغلی پرطرفدار است. اگر علاقه مند به دنیای هک هستید، دوره های رایگان زیادی وجود دارد که می توانید به عنوان یک مبتدی با آن ها شروع کنید.

مبانی هک اخلاقی

“هک اخلاقی ” به هک مجاز توسط مالک سیستم گفته می شود. روش حفاظت فعال سیستم ها در برابر هکر های بد ذات هم به عنوان ” امنیت فعال” نامیده می شود.

این نوع هک شامل دور زدن لایه های حفاظتی – امنیتی سیستم برای کشف نقاط ضعف و یافتن علل نشت داده ها و سایر خطرات احتمالی است. این کار باید با رعایت قوانین سایبری محلی و سازمانی انجام شود تا اخلاقی تلقی شود.

افرادی که این نوع کار را انجام می دهند آن را “تست نفوذ ” می نامند. هدف این تکنیک همان طور که از نامش پیدا است، حمله به یک سیستم برای دسترسی به یک سری اطلاعات مشخص است. معمولا تست نفوذ به عنوان بخشی از دوره هک اخلاقی آموزش داده می شود.

نکته اصلی این است که هکر های اخلاقی باید قبل از هکر های مخرب به یک سیستم دسترسی پیدا کنند. کارکنان امنیتی یک سازمان قادر خواهند بود سیستم را اصلاح کنند و از ورود مهاجمان به سیستم یا انجام هک جلوگیری کنند.

هکر های اخلاقی چطور عمل می کنند؟

هکر های اخلاقی برای شناسایی وِکتور هایی که ممکن است به داده های شرکتی و عملیاتی آسیب برساند، باید دانش گسترده ای در زمینه امنیت اطلاعات داشته باشند. به همین خاطر کارفرمایان هنگام استخدام به دنبال متخصصانی هستند که گواهینامه یا مدرک دانشگاهی علوم کامپیوتر دانشگاهی و تجربه عملی با سیستم های امنیتی را داشته باشند.

هکر های اخلاقی معمولا تنظیمات سیستمی نا امن، آسیب پذیری های سخت افزاری یا نرم افزاری شناخته شده و مبهم، و نقص های عملیاتی در خنثی کردن فرآیند هک را کشف می کنند.

هکر های اخلاقی هم برای جلوگیری از آسیب و نشت داده ها که ناشی از حملات محروم سازی از یک سرویس توزیع شده است، تلاش می کنند. این حملات تلاش های هک مخربی هستند که ممکن است صد ها کامپیوتر یک شرکت را درگیر کنند.

در کنار این مطلب پیشنهاد می شود: آموزش امنیت شبکه با نرم افزار هک وایرشارک

هکر های اخلاقی اجازه دارند که به طور صحیح و دائما به زیرساخت های الکترونیکی یک شرکت نفوذ کنند. اقدامات مربوط به امنیت اطلاعات یک سازمان با استفاده از وکتور های حمله شناخته شده آزمایش می شود.

هکر های اخلاقی تاکتیک ها و رویکرد های رقبای کلاه سیاه شان یا هکر هایی که استاندارد های اخلاقی را رعایت نمی کنند را به کار می گیرند. هکر های اخلاقی نمی توانند از نقاط ضعف به نفع خودشان سوء استفاده کنند و با سیاست ها، فرآیند ها و فناوری اطلاعات بهتر به شرکت ها در بهبود امنیت کمک می کنند.

تست نفوذ باید توسط هکر های اخلاقی بر روی هر شرکتی که شبکه ای متصل به اینترنت دارد یا خدمات آنلاین ارائه می دهد، ارائه شود.

انواع هک اخلاقی

از آن جایی که تقریبا هر کامپوننتی در هر سیستمی ممکن است هک شود، چندین روش هک اخلاقی وجود دارد. برای هک کردن یک کامپوننت باید آن را کاملا درک کنید. برخی از رویکرد های متمایز هک اخلاقی عبارتند از:

هک وب اپلیکیشن ها

هک وب، حمله به نرم افزار از طریق HTTP با استفاده از برنامه هایی مثل مرورگر کروم، دست کاری در رابط کاربری یا دستکاری عناصر HTTP غیرموجود در رابط کاربری است.

هک سیستم

هکر ها از هک سیستم برای دسترسی به کامپیوتر های شخصی در کل یک شبکه استفاده می کنند. متخصصان امنیت فناوری اطلاعات ممکن است از باز کردن رمز عبور، افزایش میزان دسترسی، ساختن نرم افزار های مخرب و سرقت اطلاعات در شبکه کامپیوتری به عنوان تکنیک های دفاعی برای مقاومت در برابر این حملات استفاده کنند.

هک وب سرور

داده های وب در هر لحظه توسط یک سرور پایگاه داده نرم افزار کاربردی تولید می شود. برای دریافت رمز عبور و اطلاعات شرکتی از برنامه وب، مهاجمان از چسباندن ،Ping flooding ، اسکن پورت، حملات سرقت اطلاعات در شبکه کامپیوتری و تاکتیک های مهندسی اجتماعی استفاده می کنند.

امنیت و هک را یک جا، یک بار برای همیشه یاد بگیر (بسته آموزشی زیر)

هک شبکه های بی سیم

یک هکر خیلی راحت می تواند از مناطق نزدیک به سیستم حمله کند زیرا شبکه های بی سیم از امواج رادیویی برای برقراری ارتباط داده ها استفاده می کنند. اغلب، این مجرمان برای تعیین شناسه و خرابکاری کردن در یک شبکه بی سیم، از شنود شبکه استفاده می کنند.

مهندسی اجتماعی

مهندسی اجتماعی تکنیکی است که افراد را تحت تأثیر قرار می دهد تا اطلاعات حساس شان را فاش کنند. مجرمان از نژادی شناسی استفاده می کنند زیرا هدف قرار دادن ضعف طبیعی شما در زود اعتماد کردن آسان تر از یافتن شیوه های جعل ابزارتان است. بهترین راه برای آشنایی با روش های مختلف سیستم های هک، گذراندن دوره رایگان هک اخلاقی برای مبتدیان است.

مراحل مختلف هک اخلاقی

برای یافتن و بهره برداری کامل از نقاط ضعف سیستم، کار و پشت کار زیادی لازم است. بد نیست این را هم به خاطر بسپارید که هکر های کلاه سیاه در دنیای واقعی همیشه روش های تازه ای برای حمله به نقاط ضعف ارائه می دهند.

مراحل فرآیند هک اخلاقی به مقابله پشت سر هم با تهدیدات امنیتی و شناسایی دقیق آسیب های ناشی از وکتور حمله کمک می کند.

با این که ترتیب این مراحل استاندارد خاصی ندارد، اما معمولا هر هکر اخلاقی مراحل زیر را برای شناسایی نقاط ضعف و تهدید ها طی می کند:

1-شناسایی

هکر های اخلاقی ردی از سیستم را میگیرند تا قبل از شروع تست نفوذ، تا حد امکان اطلاعات بیشتری به دست بیاورند.

هکر درخواست های سازمان را در حین نظارت ثبت می کند، اطلاعات ورود به سیستم را جمع آوری می کند و برای درک سیستم اسکن شبکه انجام می دهد.

معمولا حملات موفقیت آمیز نتیجه نقاط ضعف جدی است:

- توافقنامه های نام گذاری

- سرویس های روی شبکه

- سرور هایی که بار های کاری را در شبکه مدیریت می کنند

- آدرس های IP

- نام و اطلاعات ورود

- موقعیت فیزیکی دستگاه مورد نظر

2- اسکن

هکر اخلاقی سیستم ها را از نظر نقاط ضعف بررسی می کند. فناوری های اسکن خودکار داده ها را از تمام کامپیوتر های شبکه، کاربران و سرویس ها می گیرند. سه نوع اسکن اغلب در تست نفوذ استفاده می شود:

نقشه برداری یا نگاشت شبکه

توپولوژی شبکه شامل جزئیاتی مثل اطلاعات میزبان، سرور ها، روتر ها و فایروال های داخل شبکه میزبان در این مرحله بررسی می شود. برای موفقیت آمیز بودن هک اخلاقی، این متخصصان باید طرح بندی شبکه را درک کنند.

اسکن پورت

هکر های اخلاقی از ابزار های خودکار برای شناسایی هر پورت شبکه باز استفاده می کنند. این کار به شناسایی بهتر سرویس ها و سیستم های زنده در یک شبکه و نحوه اتصال به آن ها تبدیل می کند.

اسکن نقاط ضعف

ابزار های خودکار برای یافتن نقایص امنیتی استفاده می شوند که می توانند برای انجام حملات مورد سوء استفاده قرار گیرند. در واقع ابزار های زیادی وجود دارد. با این حال، چند مورد هستند که بیشتر در مرحله اسکن هک اخلاقی استفاده می شوند.

3- افزایش دسترسی

هکر های اخلاقی به دنبال سوء استفاده از نقاط ضعف برای دسترسی ادمین ها در این مرحله هستند.

این عمل تلاش برای انتقال یک پی لود مخرب به برنامه در سراسر شبکه، یک زیر شبکه مجاور، یا استفاده مستقیم از یک دستگاه است.

برای شبیه سازی تلاش برای دسترسی غیر مجاز، هکر ها اغلب از این تاکتیک های هک استفاده می کنند:

- سرریز های بافر

- فیشینگ

- حملات تزریقی

- پردازش موجودیت خارجی XML

- استفاده از کامپوننت هایی با نقاط ضعف شناخته شده

در صورت موفقیت آمیز بودن حملات، هکر کنترل کامل یا جزئی سیستم را در اختیار خواهد داشت و می تواند حملات بیشتری مثل نشت داده ها و حملات محروم سازی از سرویس توزیع شده (DDoS) را انجام بدهد.

شما می توانید با مطالعه هک وب برای مبتدیان در مورد تکنیک های نفوذی که گفته شد، اطلاعات بیشتری کسب کنید.

از دست ندهید: مهارت های لازم برای طراحی سایت (۷ توانایی لازم)

4- حفظ دسترسی

مرحله چهارم هک اخلاقی به اقداماتی که برای تعیین این که آیا هکر بعد از هک اولیه به برنامه دسترسی دارد یا خیر مربوط می شود.

به طور مثال یک هکر کلاه سفید برای یافتن نقص های جدید مرتبا به سیستم حمله می کند و ایمنی را افزایش می دهد تا ببیند که مهاجمان بعد از دریافت مجوز امنیتی چه قدر نفوذ دارند.

برخی از مهاجمان هم ممکن است سعی کنند هویت شان را با پاک کردن هر اثری از حمله و نصب یک راه مخفی که به آن ها امکان دسترسی در آینده را بدهد، پنهان کنند.

5- پاک کردن ردپا

هکر ها برای جلوگیری از باقی ماندن هر گونه شواهدی از رفتار مخرب شان، از فرآیند هایی استفاده می کنند که هر گونه اثری از اقدامات آن ها را حذف می کند. برخی از آن ها عبارتند از:

- از حالت نصب درآوردن اسکریپت ها یا برنامه هایی که برای انجام حملات استفاده می شوند.

- تغییر مقادیر رجیستری

- پاک کردن لاگ های مربوط

- حذف پوشه های ایجاد شده در حین حمله

هکر اخلاقی با ثبت گزارشی در مورد نقاط ضعف و ارائه پیشنهادات تعمیر بعد از تکمیل هر پنج مرحله هک اخلاقی، فرآیند را به پایان می رساند.

پیش نیاز های یادگیری هک اخلاقی

از آن جایی که هیچ مدرک آموزشی استانداردی برای هکر های اخلاقی وجود ندارد، هر شرکتی ممکن است شرایطش را مهیا کند.

با این حال، مدرک لیسانس یا فوق لیسانس در امنیت اطلاعات، علوم کامپیوتر یا حتی ریاضیات ، پایه بسیار خوبی برای افرادی است که علاقهمند به دنبال کردن حرفه ای هک هستند.

در کنار این مطلب دانلود کنید: آموزش امنیت سایت از صفر تا صد با 12 درس رایگان

دانشجویان علاقهمند به حرفه هک اخلاقی بهتر است در دوره های برنامه نویسی یا اسکریپت نویسی، شبکه و مهندسی سخت افزار شرکت کنند. این دوره ها درک اساسی از فناوری هایی به کار رفته در سیستم هایی می دهد که روی آن ها کار خواهد شد.

سایر مهارت های مهم فناوری شامل مدیریت سیستم و ایجاد نرم افزار است. توصیه می شود که با یک دوره رایگان هک مخصوص مبتدی ها شروع کنید تا اصول اولیه اش را درک کنند. دوره های کارآموزی و بوتکمپ برای تجربه هک عملی اخلاقی برای مبتدیان خوب است.

مهارت های هکر اخلاقی

“چه طور یک هکر اخلاقی شویم؟” یکی از عبارات کلیدی پر طرفداری است که می توانید جستجو کنید. با این حال، قبل از این که وارد کار شوید، باید بدانید که برای موفقیت در این صنعت به چه مهارت هایی نیاز دارید.

اگر می خواهید در این صنعت کار کنید، موارد زیر برخی از مهم ترین مهارت هایی است که باید داشته باشید:

1-دانش کامپیوتر و شبکه

یک هکر اخلاقی باید درک قوی از فناوری و شبکه ها داشته باشد . هک عملی برای یافتن نقاط آسیب پذیر در سیستم ها و شبکه های کامپیوتری است.

در نتیجه، داوطلبان باید با اصول اولیه کامپیوتر و شبکه مثل تزریق فرآیند، از بین بردن Thread و غیره آشنا باشند، علاوه بر این، باید به اصول اولیه شبکه مثل مدل OSI، آدرسهایIP ، آدرس هایMAC ، زیر شبکه و مسیر یابی مسلط باشند.

2- آشنایی با سیستم عامل

تخصص سیستم عامل یکی دیگر از توانایی های مهم هک اخلاقی است. بسیاری از وب سرور ها از لینوکس به عنوان سیستم عامل شان استفاده می کنند. در نتیجه، برای شناسایی نقض ها و ضعف های سایبری، باید با توزیع های متعدد لینوکس مثل اوبونتو، رِد هَت و غیره آشنا بود.

3- تخصص در ابزار های تست نفوذ و روش کار با آن ها

اگر می خواهید هکر شوید، باید در ابزار ها و روش های تست نفوذ به خوبی مسلط باشید و تجربه عملی داشته باشید.

هکر های کلاه سفید برای شناسایی نقاط ضعف، تست نفوذ را بر روی زیر ساخت فناوری اطلاعات شرکت انجام می دهند.

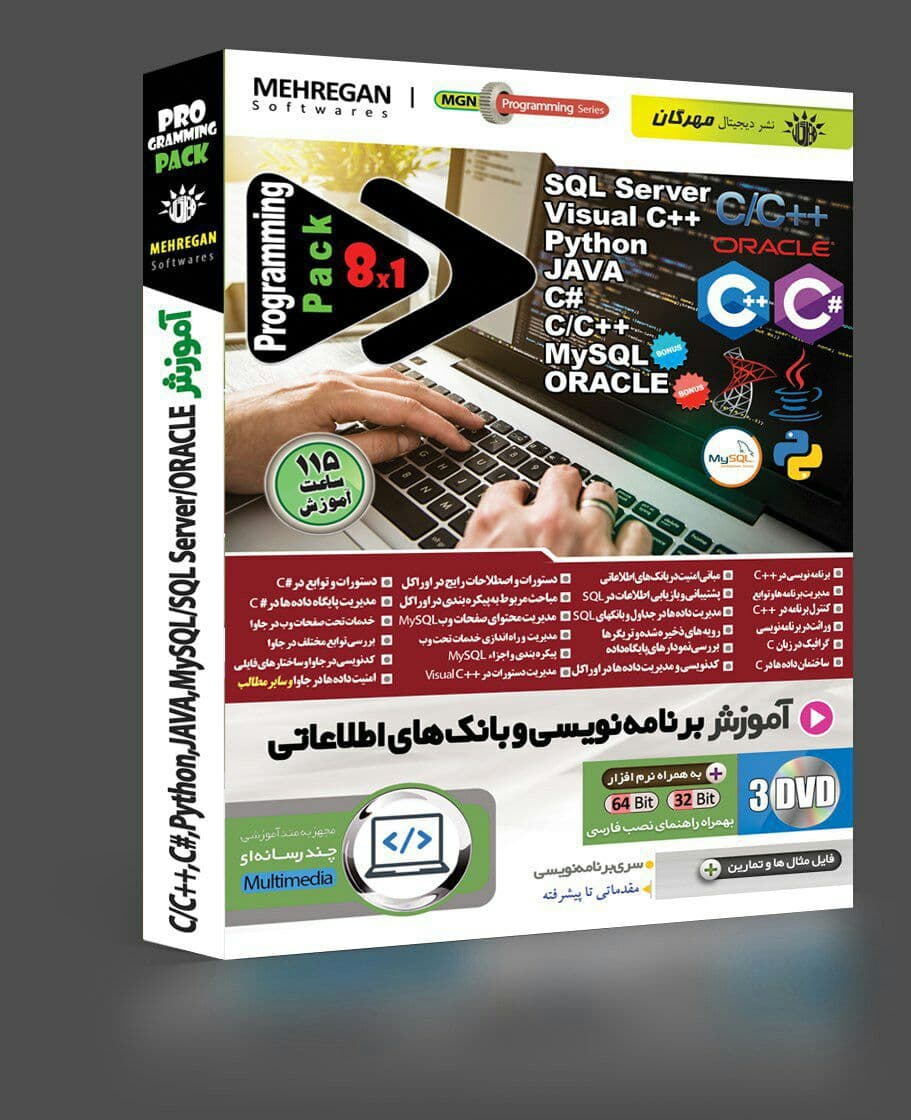

4- تخصص در برنامه نویسی کامپیوتر

برای موفقیت در این صنعت، فرد باید توانایی های برنامه نویسی قوی داشته باشد. آموزش برای آشنایی با کد و نوشتن آن می تواند به شما در شروع حرفه ای هک اخلاقی کمک کند.

توسعه دهندگان نرم افزار و وب سایت از انواع زبان های برنامه نویسی استفاده می کنند. دانستن نحوه برنامه نویسی به زبان های مختلف، مثل Python، BASH، C++ یا C، می تواند به شما کمک کند تا کد های مخرب یا نقص های کد را شناسایی کنید.

5- مبانی امنیت سایبری

درک اصول امنیت سایبری یکی دیگر از مهارت های حیاتی است که باید در حین گذراندن یک دوره هک اخلاقی داشته باشید.

چه مبتدی باشید و چه متخصص ، باید اصول اولیه را که شامل آنتی ویروس، محافظت از برنامه، محافظت از دستگاه، سیستم های مدیریت پایگاه داده و مدیریت رمز عبور و موارد دیگر می شود را مطالعه کنید.

6- دانش رمزنگاری

برای این که یک هکر اخلاقی باشید، باید مطمئن شوید که افراد سازمان شما می توانند متن یا هر گونه رسانه ای ارسال و دریافت کنند بدون این که محرمانگی و حریم خصوصی شان به خطر بیفتد.

رمز نگاری عمل تبدیل ارتباطات متنی به شکلی غیر قابل خواندن است، بنابراین اگر رمز نگاری شوند، هکرها قادر به خواندن آن ها نیستند.

7- توانایی حل مسائل

حملات سایبری با رشد فناوری به طور فزاینده ای پیچیده می شوند. هکر های اخلاقی باید توانایی های تحلیلی و تفکر انتقادی داشته باشند تا حملات را به چند قسمت تفکیک کرده و آن ها را تجزیه و تحلیل کنند.

در کنار این مطلب دانلود کنید: آموزش امنیت شبکه از صفر تا صد (فیلم+ جزوه PDF)

ابزار های هک اخلاقی

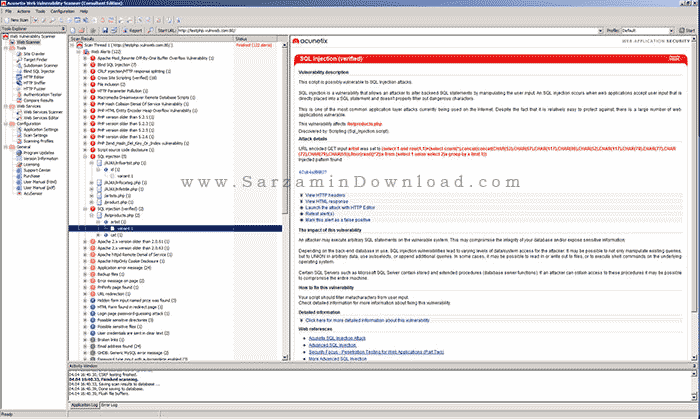

1- Acunetix

Acunetix یک ابزار هک اخلاقی است که بیش از 4500 نقطه ضعف برنامه آنلاین از جمله تمام تغییرات SQL Injection و XSSرا شناسایی می کند و گزارش می دهد. کاوشگر Acunetix می تواند برنامه های پیچیده و مجاز را بررسی کند زیرا از HTML5، جاوا اسکریپت و برنامه های تک صفحهای پشتیبانی می کند.

علاوه بر این، قابلیت های پیشرفته مدیریت نقاط ضعف مستقیما در قلب نرم افزار قرار می گیرند، تهدید ها را بر اساس داده ها در یک نمای واحد و یکجا اولویت بندی کرده و نتایج اسکنر را با ابزار ها و پلتفرم های دیگر ادغام می کنند.

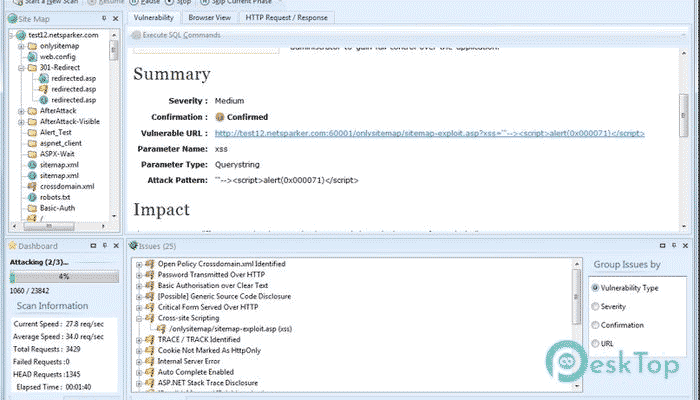

2- Netsparker

Netsparker یک ابزار هک اخلاقی است که حرکات هکر ها را برای یافتن نقاط ضعف در برنامه های آنلاین و APIهای وب مثل SQL Injection و Cross-site Scripting تکرار می کند. Netsparker به طور منحصر به فرد آسیب پذیری های شناسایی شده را بررسی می کند و مطمئن می شود که آن ها واقعی هستند و نتایج مثبت کاذب نیستند.

در نتیجه، بعد از تکمیل اسکن، مجبور نیستید ساعت ها وقت تان را صرف بررسی دستی نقاط آسیب پذیر کنید. این برنامه هم به عنوان یک برنامه دسکتاپ و هم به عنوان یک برنامه وب ارائه می شود.

از دست ندهید: چند زبان برنامه نویسی داریم؟ چند تا باید یاد بگیریم؟

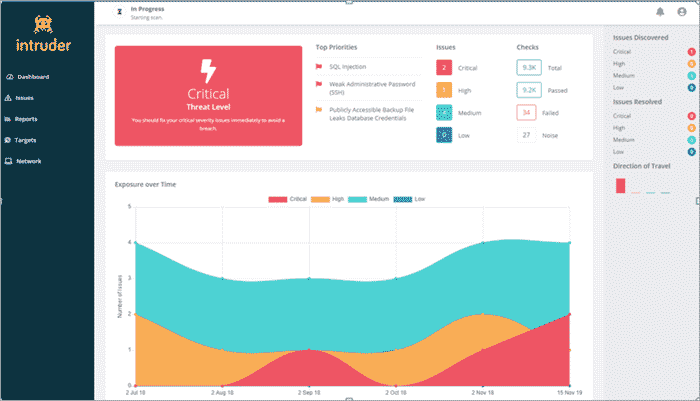

3- Intruder

Intruder یک اسکنر کاملا خودکار است که نقص های امنیت سایبری را در دارایی های دیجیتال شما تشخیص می دهد، خطرات را توضیح می دهد و به شما در رفع آن ها کمک می کند. این یک افزونه عالی برای جعبه ابزار هک اخلاقی شما است.

Intruder امکان اسکن درجه سازمانی با بیش از 9000 تست امنیتی برای مشاغل در هر اندازه ای را در اختیارتان قرار می دهد. پیکربندی های نادرست، پَچ های از دست رفته و آسیبپذیری های معمول برنامه های وب مثل تزریق SQL و اسکریپت نویسی بین سایتی از جمله تست های امنیتی هستند.

Intruder ابزاری برای مدیریت آسیب پذیری است که توسط متخصصان با تجربه امنیتی ساخته شده است تا از شما را از امنیت سایبری بهره مند کند. با مرتب سازی نتایج بر اساس شرایط و اسکن فعالانه سیستم های شما برای یافتن جدید ترین آسیبپذیری ها، در زمان تان صرفهجویی می کند تا نیازی به این کار نداشته باشید.

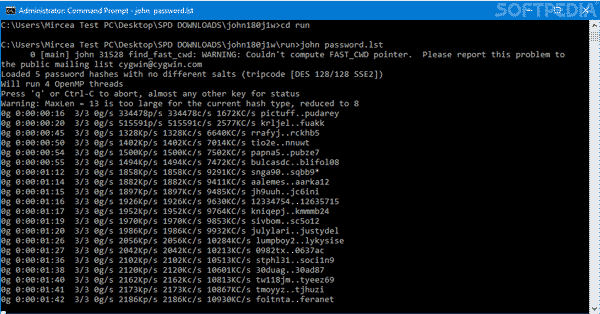

4- John the Ripper

یکی از معروف ترین کرکر های رمز عبور، John the Ripper است. همچنین یکی از بهترین ابزار های امنیتی برای آزمایش یا تشخیص قدرت رمز عبور در سیستم عامل شما از راه دور است.

این رمز عبور می تواند به طور خودکار رمز نگاری استفاده شده در هر رمز عبور را تشخیص بدهد و الگوریتم تست رمز عبور را به درستی تنظیم کرده و آن را به یکی از هوشمند ترین ابزار های شکستن رمز عبور تبدیل کند.

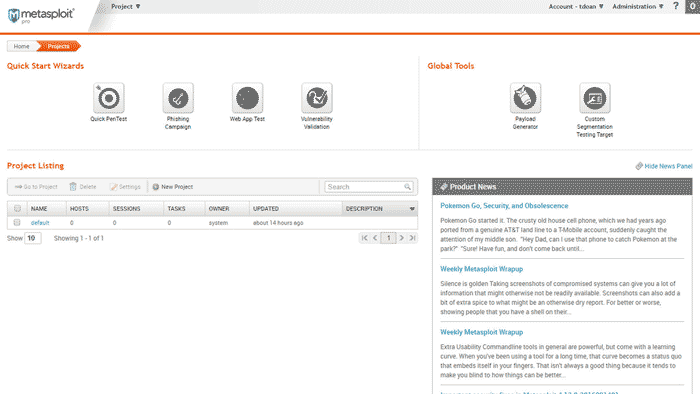

5- Metasploit

Metasploit یک پروژه امنیت سایبری منبع باز است که کارشناسان امنیت اطلاعات را قادر می سازد تا از تکنیک های مختلف تست نفوذ برای یافتن نقص های از راه دور نرم افزاری استفاده کنند. همچنین به عنوان یک پلتفرم توسعه برای ماژول های بهره برداری عمل می کند. فریمورک Metasploit که به زبان روبی نوشته شده، شناخته شده ترین دستاورد این پروژه است که به شما امکان می دهد تا حملات را سریع طراحی، آزمایش و اجرا کنید. این فریمورک هم شامل مجموعه ای از ابزار های امنیتی برای فرار از سیستم های شناسایی، انجام بررسی های آسیب پذیری امنیتی، راه اندازی حملات از راه دور، و جمع آوری لیستی از اطلاعات شبکه ها و هاست ها است.

حتما بخوانید: بهترین زبان برنامه نویسی برای هک و هکر شدن

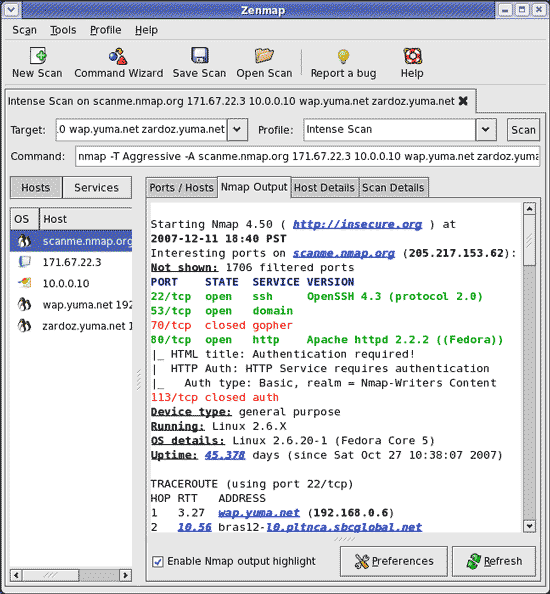

6- Nmap

Nmap (Network Mapper) یک برنامه امنیتی منبع باز رایگان است که کارشناسان امنیت اطلاعات از آن برای نظارت و بررسی امنیت شبکه و سیستم عامل در سایت های محلی و راه دور استفاده می کنند.

این یکی از ابزار های پر کاربرد در مجموعه نرم افزار های هکر ها است. حتی با وجود این که یکی از قدیمی ترین برنامه های امنیتی موجود در بازار است (برای اولین بار در سال 1997 منتشر شد)، هنوز به طور منظم پشتیبانی می شود و هر سال آپدیت های جدیدی را ارائه می دهند.

همچنین به عنوان یکی از موثر ترین نقشهبردار های شبکه موجود شناخته می شود که به سرعت و جامع بودن در هر ارزیابی امنیتی شهرت دارد.

می تواند تشخیص امنیتی بر روی دستگاه ها انجام بدهد، پورت های باز سرور های راه دور را کشف کند، نقشه برداری شبکه و لیستی از اطلاعات را جمع آوری (Enumeration) کند، آسیبپذیری های داخل هر شبکه را کشف کند و جستجو های DNS عظیمی را علیه دامنه ها و زیر دامنه ها اجرا کند.

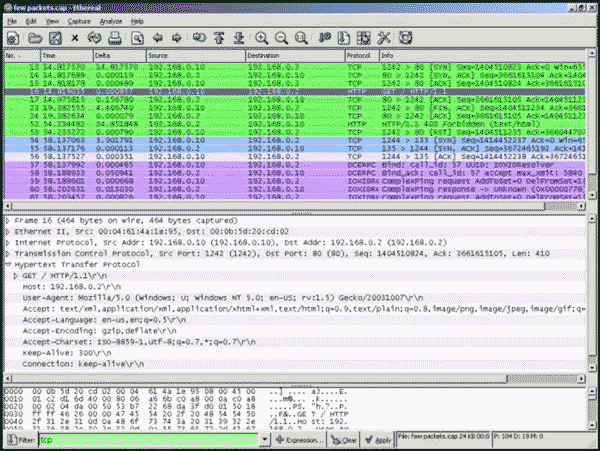

7- Wireshark

Wireshark یک تحلیل گر ترافیک شبکه منبع باز رایگان است . Wireshark به دلیل توانایی اش در کشف مسائل امنیتی در هر شبکه و کارآمدی اش در حل مشکلات رایج شبکه به لطف تکنیک سرقت داده ها (sniffing)، مشهور است.

در حین سرقت اطلاعات شبکه، می توانید یافته ها را در قالبی قابل خواندن برای انسان رهگیری و بررسی کنید. دیدن مشکلات احتمالی مثل تهدید ها و آسیب پذیری ها هم سادهتر می شود.

برنامه نویسی امنیت: 5 زبان برنامه نویسی و 5 مهارت که باید آموخت

اقای حیدری این پک نفوذ و امنیت تون خییییلی خفنه! بین خودمون باشه یه جایی رو براحتی هک کردم اما خب اونا غیر قانونی بودن. واقعا هیچ چیز بدردبخوری رو تو این مملکت مفتی یاد نمیدن چی ن این اموزشای رایگان تون اخه؟؟

پاسخسلام من یک اکانت کالاف دیوتی موبایل داشتم امروز هم شده و رمز وجیمیل اون عوض شده ولی یو آیدی اکانت رو دارم خواستم ببینم میشه دوباره برگردوند اکانت رو یا ن

پاسخممنون بابت بیشتر کردن اطلاعات

پاسخموفق باشین

سلام میشه کمکم کنید یه نفربی وجدان هکم کرده همه اسناد شخصیم برداشته فتا هم رفتم بکارم رسیدگی نکردن منو با چشمای گریان راهی کردن ترو قرآن کمکم کنید حتی اینستاگرامم برداشته با کل جیمیلهام

پاسخاین بسته هک و امنیت رو خریداری کن برگرد هک ش کن خودت :) البته شوخی می کنم ... برو پلیس فتا یا مراجع قانونی کمکت میکنن

سلام اقا حیدری چه داخل این پاک هاست

پاسخکتاب داخلشه یا چیزه دیگه....؟

دی وی دی آموزش تصویری هست به زبان فارسی