آموزش نرم افزار wireshark و نکات کاربردی

وایرشارک (Wireshark) که قبلا با نام Ethereal شناخته می شد، یک نرم افزار FOSS (نرم افزار رایگان و منبع باز) برای تجزیه و تحلیل شبکه است که می توان از آن برای عیب یابی مشکلات شبکه، تجزیه و تحلیل پروتکل های ارتباطی مثل TCP، DNS، HTTP و غیره استفاده کرد. ویژگی های چشمگیر وایرشارک باعث شده که این برنامه از خیلی از همتایانش سبقت بگیرد. این ویژگی ها عبارتند از:

1- ضبط سریع بسته ها و تجزیه و تحلیل آفلاین

2- ارسال جزئیات بسته ها در فرمت قابل خواندن برای انسان

3- استفاده از قوانین رنگ بندی (Coloring rules) برای بسته ها

در این آموزش چه چیزهایی مطرح می شوند؟

در این راهنما ما نحوه استفاده از نرم افزار Wireshark برای ضبط و تجزیه و تحلیل بسته ها را به شما آموزش می دهیم. در اینجا سیستم عامل پایه ما Kali Linux است. خیلی خب، بیایید کارمان را شروع کنیم.

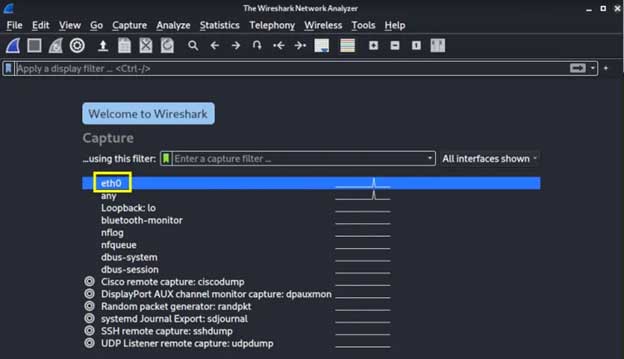

ضبط بسته ها (Packets) با نرم افزار وایرشارک

بعد از راه اندازی برنامه وایرشارک، لیستی از دستگاههایی را مشاهده می کنید که وایرشارک می تواند پاکتهای آنها را ضبط کند.

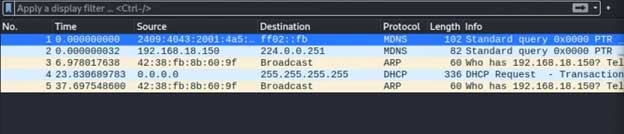

دستگاه مورد نظرتان را انتخاب و دو بار روی آن کلیک کنید تا ضبط بسته ها شروع شود. ما اینجا رابط “eth01” را انتخاب می کنیم. همانطور که می بینید پس از انتخاب دستگاه، چندین بسته روی صفحه نمایش داده می شوند.

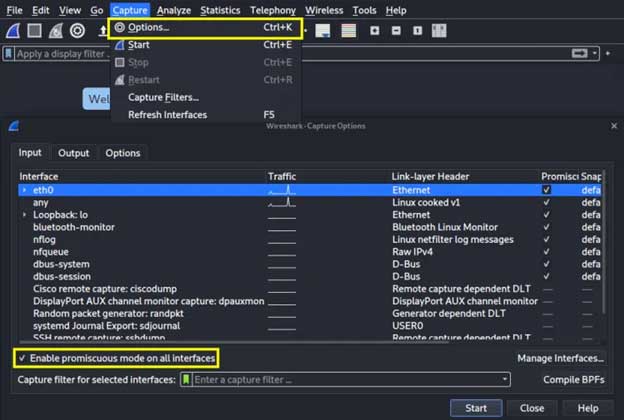

اگر در حالت بی قاعده یا promiscuous mode باشید، وایرشارک علاوه بر بسته هایی که در رابط شبکه ما مشخص شده اند، بسته های دیگر را هم نشان می دهد. حالت بی قاعده به طور پیش فرض فعال است ولی اگر فعال نبود می توانید به گزینه Capture و سپس Options بروید و از آنجا کادر “Enable mode promiscuous on all interfaces” (در پایین پنجره) را تیک بزنید.

برای اینکه ترافیک ضبط نشود، روی آیکن مربع قرمز رنگ در سمت چپ و بالای پنجره کلیک کنید. اگر می خواهید فایل های ضبط شده را بعدا بررسی کنید فقط کافیست روی File و از آنجا روی گزینه Save کلیک کنید. به همین ترتیب می توانید فایلهای ضبط شده را دانلود کرده و بعد برای بررسی آنها روی File و سپس Open کلیک کنید. بعد فایلتان را پیدا و آن را باز نمایید.

کدگذاری رنگها در وایرشارک

وایرشارک برای نشان دادن انواع ترافیک از رنگهای مختلف استفاده می کند. به عنوان مثال از رنگ آبی روشن برای UDP، بنفش برای TCP و سیاه برای بسته هایی که خطا دارند استفاده می شود. برای فهمیدن معنی و اصلاح این رنگها می توانید View و از آنجا به Coloring Rules بروید.

فیلتر کردن بسته ها در وایرشارک

وایرشارک از قابلیت فیلتر کردن ترافیک خاص و منتخب شما برخوردار است. ساده ترین راه برای به کارگیری این ویژگی این است که از نوار جستجوی بالای پنجره استفاده کنید. مثلا اگر میخواهید ترافیک «TCP» را فیلتر کنید، TCP را در نوار جستجو وارد کنید.

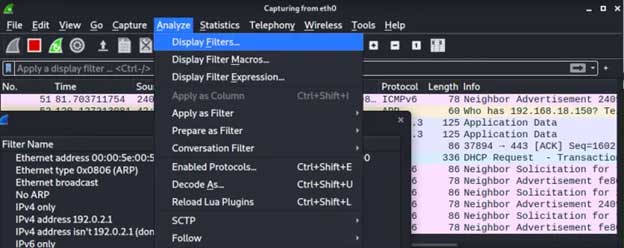

علاوه بر این وایرشارک فیلترهای پیش فرض را در بخش Analyze و گزینه Display Filters درج می کند. شما می توانید از این قسمت یک فیلتر را انتخاب نمایید یا اینکه فیلترهای سفارشی خودتان را برای استفاده های بعدی در این قسمت ذخیره کنید.

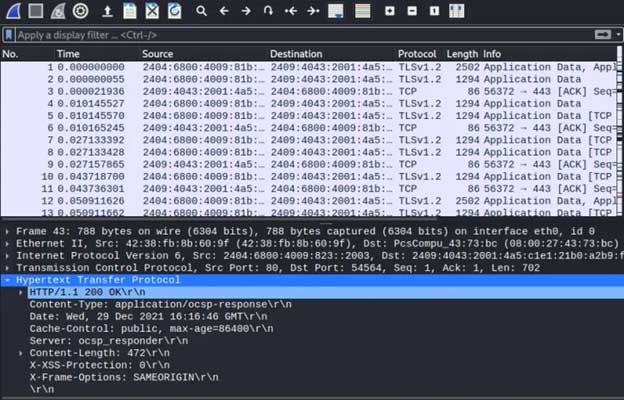

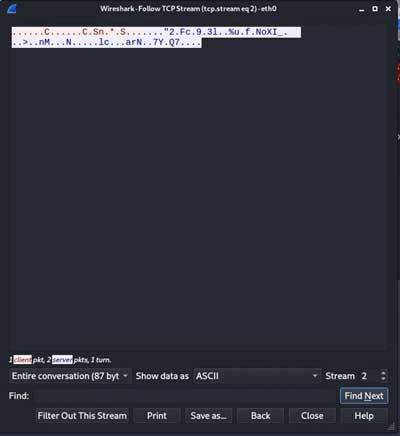

علاوه بر فیلتر کردن ترافیک، شما می توانید مکالمات کامل TCP بین مشتری و سرور را هم مشاهده کنید. برای این کار فقط کافیست روی یک بسته کلیک راست کرده و گزینه TCP Stream را بخش Follow انتخاب کنید. با بستن این پنجره، یک فیلتر به طور خودکار در نوار جستجوی فیلتر ظاهر می شود.

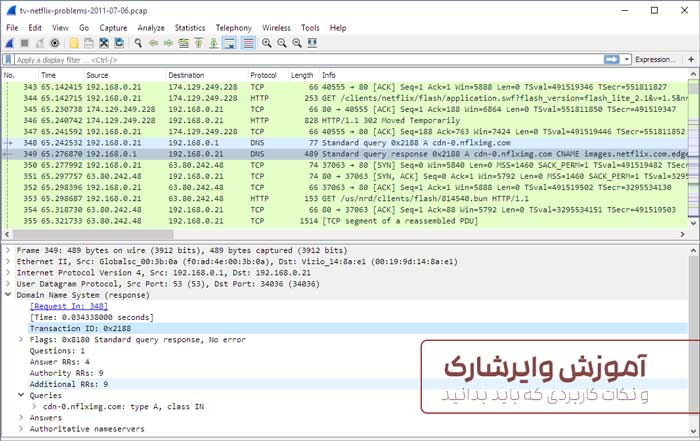

بازرسی بسته ها در وایرشارک

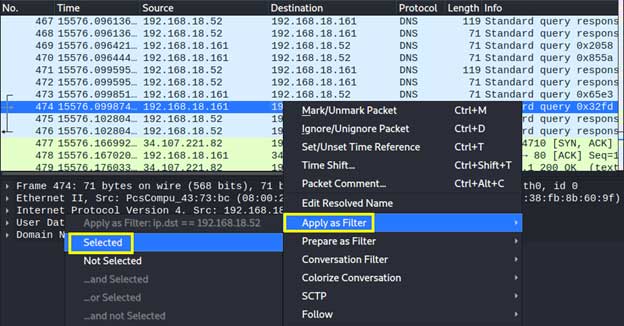

برای دیدن جزئیات مختلف یک بسته، در جدولی که خلاصه ترافیک را نشان می دهد روی بسته کلیک کنید. روش دیگری هم وجود دارد که با آن می توانید از اینجا فیلتر سفارشی بسازید. برای این کار، روی یکی از جزئیات بسته کلیک راست کرده تا گزینه Apply as Filter و زیر منوی آن ظاهر شود. برای ساخت فیلتر، از زیر منوی مربوط به آن استفاده کنید.

تست درایو وایرشارک

حالا بیایید با هم روی یک مثال عملی کار کنیم تا ضبط و وارسی ترافیک یک رابط شبکه با استفاده از وایرشارک را بررسی کنیم. ما اینجا وایرشارک را روی کالی لینوکس نصب کرده ایم و و با رابط اترنت “eth0” در تعامل هستیم. حالا مراحل زیر را انجام بدهید:

1- بعد از راه اندازی وایرشارک، در صفحه شروع، رابط را از لیست دستگاهها انتخاب کنید. برای شروع ضبط، روی نماد آبی در نوار بالا و سمت چپ کلیک کنید یا روی نام رابط دوبار کلیک کنید.

2- حالا مرورگرتان را باز کنید و به صفحه www.howtoforge.com بروید. بعد از باز شدن صفحه، ایکن قرمز رنگ نزدیک دکمه شروع را بزنید تا ضبط متوقف شود.

3- پنجره capture تمام بسته هایی که از یا به سیستم شما منتقل شده اند را نشان می دهد. ترافیک های مختلف در کدهای رنگی متفاوتی مثل آبی، سیاه، زرد روشن و غیره نشان داده می شوند.

4- اگر دنبال پاکت های یک پروتکل خاص مثل TCP هستید، از نوار فیلتر برای فیلتر کردن آن اتصالات استفاده کنید. خیلی از فرایندهای پس زمینه روی سیستمی اجرا می شوند که از دسترسی به شبکه استفاده می کنند و برای همین پاکتها را با یک شبکه بیرونی مبادله می نمایند. ما می توانیم پاکت هایی که برای سیستم ما ارسال می شوند را با استفاده از عملکرد فیلتر وایرشارک فیلتر کنیم.

حتماً بخوانید: دانلود رایگان ۱۳ فیلم کاربردی آموزش شبکه عصبی در متلب +pdf

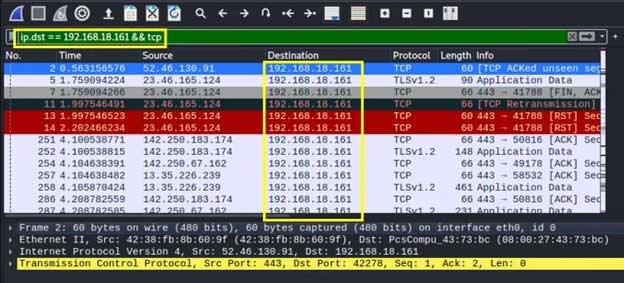

بعنوان مثال، برای فیلتر کردن بسته های TCP که به سیستم ما ارسال می شوند از فیتر زیر استفاده می کنیم:

ip.dst == ‘your_system_ip’ && tcp

در قسمت ‘your_system_ip’ باید IP سیستم خودتان را بنویسید. آی پی ما 161.18.168.192 است. حالا بیایید محتویات بسته را بررسی کنیم. روی هر بسته کلیک راست کرده و از لیست گزینه ها به مسیر زیر بروید:

‘Follow -> Follow TCP Stream’

با این کار یک پنجره جدید شبیه شکل زیر باز می شود:

اگر نمی توانید از وایرشارک برای اتصال فوری به شبکه استفاده کنید، می توانید از فایل دانلود شده ردیابی بسته هم برای این کار استفاده نمایید.

ویدیوهای آموزشی وایرشارک

جمع بندی

وایرشارک ابزار بسیار مهمی برای تجزیه و تحلیل امور درون شبکه شماست که در بخشهای مختلف فناوری اطلاعات مثل سازمان های دولتی، سازمان های تجاری و موسسات آموزشی بسیار مورد قبول است. موقع عیب یابی مشکلات شبکه، وارسی بسته نقش بسیار مهمی دارد که وایرشارک این کار حیاتی را برای شما انجام می دهد. در حال حاضر وایرشارک به یک استاندارد صنعتی برای تجزیه و تحلیل ترافیک شبکه تبدیل شده است.

درود و احترام

پاسخاگر بخوایم بفهمیم اپلیکیشن های یک موبایل به کجاها وصل میشن چطور این نرم افزار بایستی روی کامپیوتر پیکر بندی بشه؟ و تنظیمات موبایل به چه صورته؟

این مورد بسیار کاربردیه لطفا توضیح فرمایید